監修者:中島 健治

AWS WAF(Web Application Firewall)は、AWS上のWebアプリケーションをサイバー攻撃から守る強力なセキュリティソリューションです。

本記事では、AWS WAFの基本機能から高度な活用方法までを詳しく解説し、ビジネスの安全性を高めつつ運用コストを最適化する方法を紹介します。

株式会社テクノプロは、AWS WAFをはじめとするAWSのセキュリティソリューションの導入・運用を支援しています。

| ●AWS環境の設計・構築から、WAFの最適なルール設定まで一括対応 ●誤検知を最小限に抑えながら、セキュリティとパフォーマンスを両立するチューニング ●AWS WAFの運用監視・ログ分析・定期的なルール最適化までトータルサポート |

クラウド環境のセキュリティ強化や、安全なWebアプリケーション運用の実現は、株式会社テクノプロ にご相談ください。専門エンジニアが貴社の要件に最適なAWS WAFの導入・運用をご提案いたします。

テクノプロはAWSの構築から運用まで幅広く支援しています

AWS WAFとは?仕組みや運用

AWS WAF(Web Application Firewall)は、AWS環境で稼働しているWebアプリケーションをさまざまなサイバー攻撃から保護するためのマネージド型ファイアウォールサービスです。

AWS WAFの運用において、SQLインジェクション(SQLi)やクロスサイトスクリプティング(XSS)、ボット攻撃など、一般的なWeb攻撃を防ぐためのルールを設定し、トラフィックをフィルタリングできます。

AWS WAFは、Amazon CloudFront、Application Load Balancer(ALB)、API Gateway などのAWSサービスと統合できるため、クラウド環境に適した柔軟なセキュリティ対策を実施できます。特に、スケーラビリティ(拡張性)や運用の容易さが特徴で、従来のオンプレミス型WAFと比べても大きなメリットがあります。

AWS WAFの仕組みと機能

AWS WAFは、Webアプリケーションに向けたリクエストを Web ACL(Web Access Control List) に基づいて評価し、許可・ブロック・カウントのいずれかのアクションを適用します。

AWS WAFの主な機能は以下の通りです。

| ルールによるトラフィック制御 | ・カスタムルール:企業独自のセキュリティ要件に基づいて作成可能 ・マネージドルール:AWSやサードパーティが提供する事前定義ルールセットを適用 |

| レートベースルールによるDDoS攻撃対策 | ・一定時間内のリクエスト数が閾値を超えた場合に自動ブロック |

| リアルタイムモニタリングとログ分析 | CloudWatchやAWS Configと統合し、不審なトラフィックを監視 |

※カスタムルール、マネージドルールについては2章で詳しく解説します。

AWS WAFは、これらの機能を組み合わせることで、アプリケーションの可用性を維持しつつ、セキュリティを強化できます。

AWS WAF運用のメリットと課題

AWS WAFを導入することで、企業はWebアプリケーションのセキュリティを強化しながら、運用コストを最適化できます。

一方で、誤検知やパフォーマンス低下などの課題にも注意が必要です。

AWS WAFのメリットは以下の通りです。

| 迅速なセキュリティ対策の適用 | マネージドルールを活用することで、専門的な知識がなくてもすぐに攻撃対策を導入可能 |

| スケーラブルな運用が可能 | AWSのマネージドサービスとして提供されるため、トラフィックの増加に応じて自動的にスケール |

| 低コストで導入可能 | オンプレミスのWAFと比較して初期投資が不要で、利用した分だけの課金モデル |

AWS WAFには、以上のように多くのメリットがあります。一方で以下のような課題もあり、解決策を講じる必要があります。

| 誤検知によるビジネスインパクト | ルールを「カウント(Count)」モードで運用し、問題のあるリクエストを特定後に「ブロック(Block)」へ移行 |

| パフォーマンス低下のリスク | ルールの最適化とCloudFrontとの統合でリクエスト負荷を軽減 |

| 運用の複雑さ | AWS Firewall Managerを活用し、複数アカウント・リージョンにわたる一元管理を実施 |

AWS WAFの導入には、ビジネスメリットとともに適切な運用管理が求められます。さまざまな課題を解決しながら活用することで、安全かつ効率的なセキュリティ対策を実現できます。

AWSの基礎については、以下の記事で詳しく解説しています。ぜひ参考にしてください。

また、AWSの自動化については、以下の記事で詳しく解説しています。

AWS WAF運用の基本機能とアーキテクチャ

AWS WAFの基本構造は、Web ACL(Web Access Control List)、ルール(Rule)、条件(Condition) の3つの要素で構成されています。

Web ACLの中には複数のルールを設定でき、各ルールは特定の条件を満たしたリクエストを許可・ブロック・カウントする動作を定義します。これにより、細かいアクセス制御が可能になります。

カスタムルールとマネージドルール

AWS WAFには カスタムルール と マネージドルール の2種類のルールがあります。

| カスタムルール | 企業独自のセキュリティ要件に合わせて手動で定義するルール |

| マネージドルール | AWSやサードパーティが提供する事前定義されたルールセット |

カスタムルールは、 IPアドレスの制限や特定のURLパターンのブロックなど、細かい設定が可能ですが、その分運用負担がかかります。

一方で、マネージドルールを利用することで、一般的な攻撃対策(SQLi、XSS、ボット対策など)をすぐに適用できます。

AWS Marketplaceから様々なマネージドルールが提供されており、運用負担を軽減できる点がメリットです。

※マネージドルールについては3章でさらに詳しく解説しています。

AWS WAFの内部処理フローとパフォーマンスへの影響

AWS WAFは、リクエストがアプリケーションに到達する前にフィルタリングを行う仕組みです。そのため、適切に設定すればセキュリティを強化しながら、アプリケーションのパフォーマンスを維持できます。

処理の流れは以下の通りです。

| 1.ユーザーのリクエストがCloudFrontやALB(Application Load Balancer)に届き、その前段でAWS WAFが動作 2.リクエストがWeb ACLのルールと照合され、許可・ブロック・カウントのいずれかのアクションが適用 3.許可された場合のみ、リクエストがアプリケーションに転送 |

ただし、ルールの数が増えすぎたり、複雑な正規表現を多用しすぎたりすると、WAFの処理時間が増加し、パフォーマンスに影響を与える可能性があります。そのため、最適なルール設定と定期的な見直し が重要です。

AWS WAF マネージドルールの効果的な運用方法

AWS WAFには、自社でルールを細かく定義するカスタムルールに加え、AWSやサードパーティが提供する マネージドルール を活用する方法があります。マネージドルールは、導入の手間を減らしながら、一般的なWebアプリケーションの脆弱性をカバーできるため、AWS WAFを効率的に運用する上で欠かせない機能です。

本章では、マネージドルールの仕組みや選び方、活用事例を紹介します。

AWS WAF マネージドルールとは?

マネージドルールとは、AWSまたはサードパーティが提供する 事前定義されたセキュリティルールセット です。企業が独自にルールを作成しなくても、よくある攻撃パターンを防ぐルールをすぐに適用できます。

たとえば、SQLインジェクションやクロスサイトスクリプティング(XSS)、ボット攻撃といった脅威に対するルールセットが提供されています。

マネージドルールはAWS WAFの 「AWS Marketplace」 で提供されており、必要なルールを簡単に追加できます。

利用する際には、料金やルールの適用範囲、提供元の信頼性を考慮することが重要です。

AWS Marketplaceからの選択肢

AWS Marketplaceには、AWS公式のマネージドルールに加え、サードパーティが提供する様々なルールセットがあります。

以下は代表的なマネージドルールの例です。

| AWS Managed Rules | AWSが提供する公式ルールセット。SQLi、XSS、コモンボット対策など、基本的なセキュリティ対策が含まれる |

| F5 Managed Rules | アプリケーションセキュリティの専門企業F5が提供。高度なボット対策やDDoS攻撃対策が可能 |

| Fortinet Managed Rules | セキュリティベンダーFortinetによるルールセット。企業向けの包括的なWebセキュリティ対策が特徴 |

マネージドルールを選ぶ際は、必要な攻撃対策が含まれているか、過検知や誤検知が発生しにくいか、コストは適正か を考慮することが重要です。

マネージドルールの活用事例と運用効率化のポイント

マネージドルールは、以下のような活用例が挙げられます。

【活用事例 1:ECサイトのボット対策】

| あるECサイトでは、競合他社の価格監視ボットやスクリプトによる大量リクエストに悩まされていました。 そこで、AWSの 「Bot Control Managed Rule」 を導入したところ、不審なアクセスが自動でブロックされ、正規ユーザーのパフォーマンスが向上しました。 |

【活用事例 2:金融業のSQLインジェクション対策】

| 金融機関では、Webアプリケーションに向けたSQLインジェクション攻撃が発生していました。 AWSの 「Core Rule Set(CRS)」 を適用し、既知のSQLi攻撃をブロックすることで、システムの安全性を確保しました。 |

マネージドルールを活用することで、AWS WAFの運用負担を軽減しつつ、堅牢なセキュリティを確保できます。ただし、ルールの選定や誤検知対策を適切に行わなければ業務に支障をきたす可能性もあり、定期的な見直しと最適化を継続することが重要です。

マネージドルールの運用効率化には、以下のようなポイントがあります。

定期的なルールの更新

マネージドルールは定期的にアップデートされるため、最新の脅威情報に基づいた防御が可能です。

AWS Marketplaceの更新情報をチェックし、必要に応じてルールの変更を行いましょう。

ログ分析と誤検知のチューニング

マネージドルールを適用すると、まれに正規ユーザーのアクセスが誤検知されることがあります。

AWS WAFのログをCloudWatchで分析し、誤検知が発生した場合はカスタムルールで例外処理を追加することが有効です。

カスタムルールとの組み合わせ

すべての攻撃パターンをマネージドルールだけで対応するのは難しいため、自社の要件に応じてカスタムルールを組み合わせるのが理想的です。

たとえば、特定の国からのアクセス制限をマネージドルールとは別に設定することで、より柔軟なセキュリティポリシーを実現できます。

AWS WAF設定~運用の具体的な手順

AWS WAFは、適切に導入することでWebアプリケーションのセキュリティを向上させ、脅威からの保護を強化できます。

本章では、AWS WAFの導入手順を詳しく解説し、効率的な運用方法について紹介します。

AWS WAFの初期設定

AWS WAFを導入するためには、まず基本的なセットアップを行います。

AWSマネジメントコンソールを使用する場合、以下の手順で初期設定を進めます。

| 1.AWS WAFの作成 AWSマネジメントコンソールで「AWS WAF」を開き、新しいWeb ACLを作成します。 Web ACLの適用先(CloudFront、ALB、API Gatewayなど)を選択します。 2.デフォルトアクションの設定 許可(Allow)またはブロック(Block)のデフォルト動作を選択します。 通常は「許可」を設定し、特定の攻撃に対してブロックルールを適用する方式が推奨されます。 3.ルールグループの選択 AWSのマネージドルールを使用する場合、ここで選択できます。 企業独自のポリシーがある場合は、カスタムルールを設定することも可能です。 4.ルールの優先順位を設定 ルールの適用順序を決め、ビジネス要件に合わせた調整を行います。 5.Web ACLの有効化 設定が完了したら、Web ACLを有効化し、適用対象のAWSリソースと関連付けます。 |

Web ACLとルールの作成方法

AWS WAFの中心となるのが Web ACL(Web Access Control List) です。

Web ACLには、攻撃を防ぐためのルールを追加できます。

ルールの作成方法には、以下の2種類があります。

マネージドルールを適用する場合

AWSやサードパーティが提供する マネージドルール を利用することで、簡単にセキュリティ対策を実施できます。

例えば、AWS WAFには AWS Managed Rules – Core Rule Set という、一般的な攻撃(SQLi、XSS、LFI/RFIなど)を防ぐルールセットがあります。

カスタムルールを作成する場合

独自のセキュリティ要件に沿って カスタムルール を定義することも可能です。

例えば、特定のIPアドレスからのアクセスをブロックしたい場合、以下のようなルールを作成できます。

| ●特定のIPアドレス範囲(CIDR形式)をブロック ●特定のクエリパラメータ(例:?admin=true)を含むリクエストをブロック ●一定時間内に特定の回数を超えるリクエストを送信するIPを制限 (レートベースルール) |

このように、ビジネス要件に応じた細かいアクセス制御が可能です。

AWS WAFを他のAWSサービスと統合して運用する方法

AWS WAFは、以下の主要なAWSサービスと統合して利用できます。適切なサービスと組み合わせることで、AWS WAFの効果を最大限に引き出せます。

Amazon CloudFront(CDN)

CloudFrontの前段にAWS WAFを配置することで、DDoS攻撃や悪意のあるリクエストをグローバルにブロックできます。

レスポンスの遅延を最小限に抑えながら、攻撃をフィルタリングするのに適しています。

Application Load Balancer(ALB)

ALBにAWS WAFを適用することで、内部ネットワークのWebアプリケーションを保護できます。

CloudFrontを使用しない内部向けアプリケーションに適した構成です。

API Gateway

APIを保護するために、AWS WAFをAPI Gatewayと連携させることで、不正アクセスやボット攻撃を防ぐことが可能です。

特定のAPIエンドポイントに対して、カスタムルールを適用できます。

AWS WAF運用の流れ

AWS WAFを導入した後、以下のような運用フローを確立すると、継続的なセキュリティ対策を実施できます。

| 1.初期テスト | ・最初は「カウント(Count)」モードで適用し、実際のリクエストのログを確認 ・誤検知が発生しないかテストした後、「ブロック(Block)」モードに切り替え |

| 2.定期的なログ分析 | ・CloudWatch LogsやAWS WAFのモニタリング機能を活用し、異常なアクセスパターンを確認 |

| 3.ルールの最適化 | ・新たな脅威やシステムの変更に応じて、Web ACLのルールを定期的に見直す ・ビジネスの成長に伴い、WAFの適用範囲を拡大 |

AWS WAFを導入することで、企業はセキュリティ対策の強化と運用の効率化を同時に実現できます。

適切な初期設定と統合によって、攻撃を未然に防ぎつつ、パフォーマンスの最適化を図ることが可能です。

AWSの運用やセキュリティなどにお困りの際は、AWS「人材サービス型AWSパートナー」認定の株式会社テクノプロにぜひご相談ください。AWSの長期的な安定運用のサポートはもちろん、AWSの導入準備段階からの導入インサイトサポート等、AWSに関する包括的なフォローとサポートが可能です。ぜひお気軽にお問い合わせください。

AWS WAFの運用とモニタリング

AWS WAFは、導入するだけでは十分なセキュリティを確保できません。適切に運用し、モニタリングを行うことで、誤検知を防ぎながら新たな脅威にも対応できます。

本章では、AWS WAFの運用における重要なポイントと、モニタリング手法について詳しく解説します。

ログ収集と分析によるセキュリティ強化

AWS WAFは、アクセスログを記録することで、どのようなリクエストがブロックされたのか、どのルールが適用されたのかを可視化できます。このデータを活用することで、誤検知の調整や新たな攻撃パターンの特定が可能になります。

ログの取得方法

AWS WAFのログは Amazon Kinesis Data Firehose を通じて Amazon S3、Amazon CloudWatch Logs、Amazon Redshift などに送信できます。

設定手順は以下の通りです。

| 1.AWS WAFのマネジメントコンソールで「Logging and Metrics」を開く 2.Kinesis Data Firehoseストリームを作成し、出力先(S3やCloudWatch Logs)を設定 3.AWS WAFのWeb ACLで、ログ記録を有効化する 4.Kinesis Data Firehoseの設定を確認し、ログのストリームが正しく動作しているかテスト |

ログの活用方法

取得したログは、CloudWatch Logs InsightsやAmazon Athenaを利用して分析できます。

例えば、以下のようなクエリを実行し、特定のIPアドレスのリクエストを分析できます。

| ・sql ———————————————————————– SELECT httpRequest.clientIp, count(*) FROM waf_logs WHERE action = ‘BLOCK’ GROUP BY httpRequest.clientIp ORDER BY count(*) DESC LIMIT 10; ———————————————————————– |

このような分析を行うことで、特定のIPアドレスからの異常なリクエストを特定し、必要に応じてブラックリストに追加することが可能です。

AWS WAFの運用におけるCloudWatchとAWS Configの活用

AWS WAFの運用では、CloudWatchやAWS Configを活用することで、リアルタイムでのモニタリングや自動アラートの設定が可能になります。CloudWatchにより異常なトラフィックをリアルタイムで検知し、即座に対応することができます。

CloudWatchアラートの設定手順は以下の通りです。

| 1.CloudWatchのコンソールを開く 「メトリクス」から「AWS WAF」カテゴリを選択し、モニタリング対象を設定 「Create Alarm(アラームを作成)」をクリックし、しきい値を設定(例:1分間に100回以上のブロックが発生した場合にアラートを発生させる) 2.SNSトピックを設定し、管理者に通知が届くようにする |

これにより、異常なアクセスが検出された際に、自動的に通知を受け取ることができます。

また、AWS Configを利用すると、AWS WAFのルール変更を監視し、意図しない設定ミスを防ぐことができます。

たとえば、重要なルールが誤って削除された場合にアラートを発生させることが可能です。

AWS Configによる設定変更の監視を行う手順は以下の通りです。

| 1.AWS Configのコンソールを開く 2.AWS WAFに関する設定変更の履歴を有効化する 3.特定の設定変更(例:重要なWeb ACLの削除)をトリガーに、SNS通知を設定する |

これにより、AWS WAFの設定が意図せず変更された場合でも、すぐに対応できるようになります。

AWS WAF運用における定期的なルール見直しと誤検知の最小化

AWS WAFの運用において、誤検知(false positive)と過検知(false negative)は避けられません。AWS WAFは、一度設定すれば終わりではなく、継続的なチューニングが必要 です。

定期的にルールを最適化し、運用体制を強化することで、より効果の高いセキュリティ対策を実現できます。

誤検知(false positive)最小化のポイントは以下の通りです。

| ●CloudWatch Logsを活用し、正規ユーザーのリクエストがブロックされていないか確認する ●一時的に「カウント(Count)」モードに切り替え、どのリクエストが影響を受けるかをチェックする ●特定のリクエストパターンを許可する「例外ルール」を追加し、必要なアクセスを確保する |

また、過検知(false negative)防止のポイントは以下の通りです。

| ●新たな脅威に対応するために、最新のマネージドルールを適用する ●SQLiやXSSなどの攻撃が増加した場合、ルールの強度を調整 する(例:パターンマッチの条件を厳しくする) ●CloudTrailと連携し、異常な管理者アクセスの有無を監視 する |

高度なAWS WAF運用術|DDoS対策やセキュリティ強化

AWS WAFは、基本的なルール設定だけでなく、AWSの他のサービスと組み合わせることで、より高度なセキュリティ対策を実現可能です。

本章では、レートベースルールによるDDoS対策、AWS Lambdaを活用した動的ルール更新、AWS ShieldやFirewall Managerとの統合によるセキュリティ強化について解説します。

レートベースルールによるDDoS対策

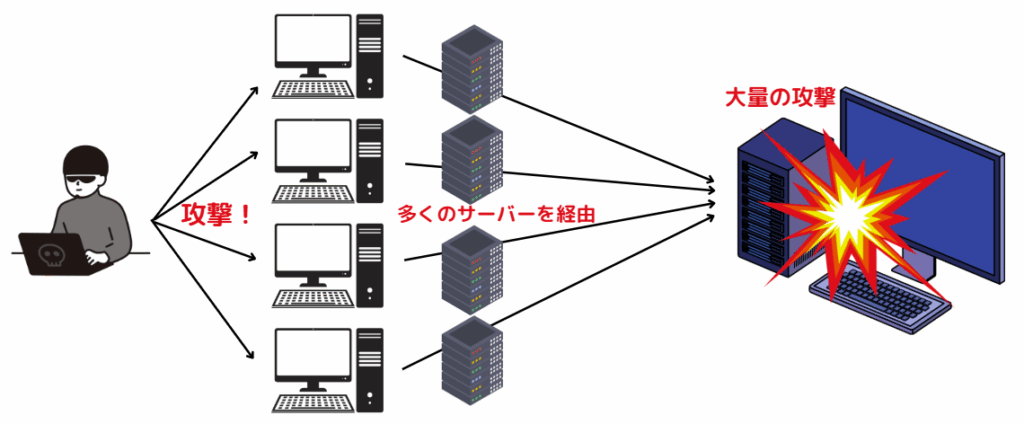

DDoS攻撃(分散型サービス拒否攻撃)は、大量のリクエストを送信してサービスを過負荷にする攻撃手法です。

AWS WAFのレートベースルール(Rate-Based Rule) を活用することで、一定時間内に特定のIPアドレスからのリクエスト数がしきい値を超えた場合に、そのIPをブロックできます。

レートベースルールの設定方法は以下の通りです。

| 1.AWS WAFのWeb ACLで新しいルールを作成 2.ルールタイプを「Rate-based Rule」に設定 3.1分間に許容する最大リクエスト数(例:100リクエスト/分)を指定 4.適用対象の条件(例:特定のURIパターンやリクエストヘッダー)を設定 5.アクションを「Block」に設定し、保存 |

このルールを適用することで、短時間に異常なリクエストを送信するIPアドレスを一時的にブロックし、DDoS攻撃の影響を軽減できます。

AWS Lambdaとの連携で動的ルール更新を実現

AWS WAFのルールは基本的に静的な設定ですが、AWS Lambdaと連携することで、リアルタイムの攻撃状況に応じて動的にルールを更新 できます。

例えば、CloudWatch LogsやAWS GuardDutyと連携し、不審なIPアドレスを自動的にブロックする仕組みを構築できます。

動的ルール更新の仕組みは以下の通りです。

| 1.CloudWatch Logsで異常なトラフィックを検知 2.AWS LambdaがCloudWatch Eventsをトリガーし、不審なIPを抽出 3.LambdaがAWS WAFのIPセットを更新し、ブロック対象に追加 |

以下は、具体的なLambdaのコード例(Python/Boto3)です。

| python ———————————————————————– import boto3 waf = boto3.client(‘wafv2’) def lambda_handler(event, context): ip_set_id = ‘your-ip-set-id’ ip_to_block = ‘192.168.1.1/32’ # 動的に取得するIPアドレス response = waf.update_ip_set( Name=’BlockedIPSet’, Scope=’REGIONAL’, # CLOUDFRONTの場合は ‘CLOUDFRONT’ Id=ip_set_id, Addresses=[ip_to_block], LockToken=’your-lock-token’ ) return response ———————————————————————– |

この仕組みを利用すれば、リアルタイムで不審なIPをブロック し、攻撃に即応できる環境を構築できます。

AWS ShieldやFirewall Managerとの統合によるセキュリティ強化

AWS WAF単体でも強力な保護機能を提供しますが、AWS ShieldやAWS Firewall Managerと統合することで、さらに高度なセキュリティ対策を実現 できます。

AWS Shieldとの連携(DDoS対策強化)

AWS Shieldは、AWSが提供するDDoS保護サービスです。

AWS WAFと組み合わせることで、L3/L4のネットワークレイヤ攻撃(UDPフラッドなど)とL7のアプリケーション攻撃(SQLi、XSS)を包括的に防御 できます。

| 特徴 | AWS WAF | AWS Shield |

| 防御対象 | L7(アプリケーション層) | L3/L4(ネットワーク層) |

| 攻撃タイプ | SQLi, XSS, ボット攻撃 | DDoS, UDPフラッド, SYNフラッド |

| 自動対応 | なし(手動ルール適用) | あり(AWS Shield Advanced) |

AWS Shield Advancedを利用すると、DDoS攻撃のリアルタイム検出と自動対策が可能になり、より強固なセキュリティ対策を実現できます。

AWS Firewall Managerとの統合(組織全体でのWAF運用管理)

AWS Firewall Managerは、複数のAWSアカウントやリージョンにわたってAWS WAFのルールを一元管理するサービス です。

例えば、大企業やグローバル展開している企業では、各リージョンやサービスごとに異なるWAF設定を手動で管理するのは非効率です。

Firewall Managerを導入することで、統一されたセキュリティポリシーを適用し、一括管理が可能 になります。

事例から学ぶAWS WAF運用の改善ポイント

AWS WAFは強力なセキュリティ機能を提供しますが、適切に運用しなければ、誤検知やパフォーマンスの低下といった課題が発生することがあります。

本章では、よくある運用課題とその改善策、事例分析から導く運用効率化のポイントについて解説します。

よくある事例|運用の課題と改善策

AWS WAFを導入した企業が直面する主な課題についての事例を紹介し、具体的な解決策を提示します。

事例 1:誤検知による正規ユーザーのアクセス制限

【課題】

あるECサイトでは、AWS WAFのマネージドルールを適用した直後から、顧客がカートに商品を追加できない問題が発生しました。調査の結果、SQLインジェクション対策のルールが、商品IDをクエリパラメータとして含む正常なリクエストを誤検知していたことが判明しました。

【改善策】

以下の対応により、セキュリティを維持しながら、正規ユーザーのアクセスを保証できました。

| ・ログ分析を実施 し、どのルールが影響しているか特定 ・「カウント(Count)」モードで試験運用 し、問題のあるリクエストパターンを特定 ・例外ルール(Exception Rule)を追加 し、特定のURLパターンのリクエストは除外 |

事例 2:大量アクセス時のパフォーマンス低下

【課題】

金融機関のWebサービスでは、月末の取引処理が集中するタイミングで、AWS WAFによるフィルタリング処理の負荷が増加し、レスポンス遅延が発生しました。

特に、複雑なカスタムルールを多用していたため、処理時間が増大していました。

【改善策】

以下の対応により、大量アクセス時でも安定したパフォーマンスを維持できるようになりました。

| ・ルールの簡素化 を実施し、不要な正規表現マッチングを削減 ・レートベースルールを導入 し、1秒あたりのリクエスト数が一定を超えた場合に制限 ・AWS WAFをCloudFrontと統合 し、リクエストの一部をキャッシュで処理 |

AWS WAF運用効率化のポイント

AWS WAFを効率的に運用するためには、過去の失敗事例から学び、適切な対策を実施することが重要です。

以下のようなモニタリングの失敗例と考えられる対策を講じることで、無駄のないWAF運用が可能になります。

| 失敗例 | 対策 |

| 問題発生後に初めてログを確認するケースが多い | 事前にCloudWatchアラームを設定 し、異常なトラフィックをリアルタイムで検知 |

| 誤検知の影響を軽視し、クレームが発生 | 「カウント(Count)」モードでの事前検証 を徹底し、本番適用前にテスト運用 |

| ルール変更の影響を事前にチェックせず、本番環境でトラブル発生 | AWS Configを利用し、設定変更を監視 し、変更履歴を管理 |

また、小規模スタートから拡張する際は以下の点に注意しましょう。

| いきなり複雑なルールを適用しない | まずマネージドルールを活用し、最低限の保護からスタート |

| スケールアウトを見据えた設計を行う | CloudFrontやALBと統合し、リクエストの分散を考慮 |

| 定期的なルールの見直しを行う | 1ヶ月に1回、ログ分析を実施し、不必要なルールを削除 |

AWS WAF運用におけるコスト管理と最適化

AWS WAFの運用は、柔軟なセキュリティ設定が可能な一方で、適切に管理しなければコストが膨らむ可能性があります。

本章では、AWS WAFの料金体系を紹介し、運用コストを抑えるための対策、さらには事例を参考にしたコスト最適化戦略について解説します。

AWS WAFの料金体系

AWS WAFの料金は、以下の3つの要素で構成されています。

| Web ACLの基本料金 | 1つのWeb ACLごとに 5 USD/月 の料金が発生 |

| ルールの使用量 | ・各Web ACLに設定した ルールごとに 1 USD/月 の料金が発生 ・マネージドルールを利用する場合、提供元によって追加料金がかかる |

| リクエストの処理料金 | 100万リクエストあたり 0.60 USD の従量課金 |

例えば、1つのWeb ACLに10個のカスタムルールを設定し、月間1億リクエストを処理する場合、概算コストは以下のようになります。

| 項目 | 料金(USD/月) |

| Web ACL基本料金 | 5 |

| ルール(10個 × 1 USD) | 10 |

| リクエスト処理(100 × 0.60 USD) | 60 |

| 合計 | 75 USD/月 |

このように、リクエスト数やルールの数が増えるとコストも上昇するため、最適化が重要になります。

運用コストを抑えるための具体的な方法

AWS WAFのコストを最適化するには、以下のポイントを押さえることが有効です。

| 不要なルールの削減 | ・使用していないルールを定期的にチェック し、不要なものは削除 ・条件を統合してルール数を最小限に(例:「IP制限」と「User-Agent制限」を1つのルールにまとめる) |

| リクエスト数を抑える設計 | ・Amazon CloudFrontと統合し、キャッシュを活用 することで、WAFのフィルタリング対象となるリクエストを減らす ・静的コンテンツ(画像・CSS・JS)はCloudFrontやS3にオフロード し、WAFの対象外とする |

| マネージドルールのコスト管理 | ・無料または低コストのマネージドルールを活用 し、高額なサードパーティ製ルールの使用を抑える ・必要最小限のマネージドルールのみ有効化(例:「SQLi対策ルール」は必須だが、「一般的なボット対策」は不要な場合も) |

| レートベースルールで不要なリクエストをブロック | ・悪意のある大量リクエストを早い段階でブロック することで、処理コストを削減 ・レートベースルールを適用 し、一定時間内に過剰なリクエストを送るIPを遮断 |

事例から見たAWS WAF運用におけるコスト最適化戦略

事例 1:ECサイトのコスト削減

| 【課題】 あるECサイトでは、AWS WAFの運用コストが月額500 USDを超えており、特にリクエスト処理料金が増大していた。 【対策】 ●CloudFrontを導入し、静的コンテンツをキャッシュすることでWAFの適用範囲を縮小 ●過剰なフィルタリングを減らすため、不要なマネージドルールを削除 ●一定のトラフィック閾値を超えたリクエストをブロックするレートベースルールを設定 【結果】 月間コストを 500 USD → 180 USD に削減。 |

事例 2:SaaS企業のマネージドルール最適化

| 【課題】 あるSaaS企業では、AWS Marketplaceで提供される高額なマネージドルール(1ルールあたり20 USD/月)を10個使用していたため、ルールだけで200 USD/月のコストが発生していた。 【対策】 ●AWS提供の無料マネージドルールに一部移行し、必要なルールのみサードパーティ製を利用 ●カスタムルールを作成し、不要なマネージドルールを削減 【結果】 マネージドルールのコストを 200 USD → 80 USD に削減。 |

まとめ

AWS WAFの運用は、クラウド環境でのWebアプリケーションのセキュリティを強化するために不可欠です。

本記事では、AWS WAFの基本機能から、マネージドルールの活用、導入手順、運用管理、さらには高度な活用方法やコスト最適化までを詳しく解説しました。

株式会社テクノプロでは、AWS WAFをはじめとするAWSのセキュリティソリューションの導入・運用を支援しています。

| ●AWS環境の設計・構築から、WAFの最適なルール設定まで一括対応 ●誤検知を最小限に抑えながら、セキュリティとパフォーマンスを両立するチューニング ●AWS WAFの運用監視・ログ分析・定期的なルール最適化までトータルサポート |

クラウド環境のセキュリティ強化や、安全なWebアプリケーション運用の実現は、株式会社テクノプロ にご相談ください。専門エンジニアが貴社の要件に最適なAWS WAFの導入・運用をご提案いたします。

監修者

テクノプロ・ホールディングス株式会社

チーフマネージャー

中島 健治

2001年入社

ITエンジニアとして25年のキャリアを持ち、チーフマネージャーとしてテクノプロ・エンジニアリング社にて金融・商社・製造業など多業界でのインフラ基盤構築に従事してきた。2008年から2024年まで、オンプレミス環境でのストレージ・サーバ統合基盤の設計・構築を手掛け、特に生成AI・データ利活用分野のソリューション開発実績が評価されている。現在は技術知見を活かしたマーケティング戦略を推進している。